มีโปรแกรมไวรัส “เรียกค่าไถ่” ระบาดทั่วโลก (Wana Decrypt0r)

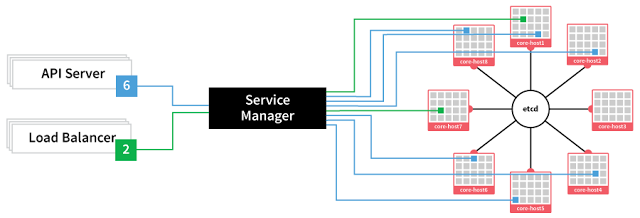

หากท่านใช้ Windows และ ได้รับ Email ที่มีไฟล์แนบ โปรดระมัดระวังอย่างที่สุด สรุปความสั้นๆ: มีโปรแกรมเรียกค่าไถ่ระบาดทั่วโลก: หากติดไวรัส ไฟล์ในเครื่องเช่น Word, Excel หรือ งานวิจัยของท่านจะถูกเข้ารหัส ทำให้เปิดไม่ได้อีกเลย จนกว่าจะยอมจ่ายเงินค่าไถ่ให้กับ Hacker กระทบต่อผู้ใช้งาน Microsoft Windows โดยเฉพาะอย่างยิ่ง เครื่องที่ใช้ Windows File Sharing (Drive I อะไรทำนองนั้น) ใช้ Windows เถื่อน โดนแน่ๆ เพราะจะไม่ได้รับการ Update จาก Microsoft ถ้าใช้ Windows ลิขสิทธิ์แต่ไม่เคย Update ก็น่าจะโดนได้ง่ายๆ ใช้ Windows XP น่ะเสี่ยงสุดๆ หากได้รับ Email และมี ไฟล์แนบ ให้ระมัดระวัง: ไม่ว่าจะมาจากคนที่รู้จักหรือไม่ก็ตาม ก่อนเปิดไฟล์ให้ดูดีๆ หากเปิดมาแล้วมันถามโน่นนี่เป็นภาษาที่ไม่เข้าใจ ให้ปรึกษานักคอมพิวเตอร์ใกล้ตัวท่าน หากโดนแล้ว ทำใจอย่างเดียว: อยากได้ไฟล์คืน จ่ายเงินสกุล BitCoin ซึ่งตอนนี้ แพงกว่าทองคำ และจ่ายไปแล้ว ก็ไม่รับประกันว่าจะได้ไฟล์คืน ดิ้นรนหาโปรแกรมแก้ ??? ระวังเจอไวรัสแฝง !!! AntiVirus ไม่ช่วยอะไร: เพราะไฟล์แนบไม่ใช่ Virus แต่ ถ้าเปิดโปรแกรมมา มันจะไป Download Virus จริงๆมาอีกที ป้องกันได้อย่างเดียวโดยการ Update Windows: ดังนั้น Windows เถื่อน, Windows โบราณ (XP เป็นต้น), Windows ขี้เกียจ (ไม่ยอม Update) เสี่ยงจะติดไวรัสนี้มากที่สุด [UPDATE] สิ่งที่ต้องทำสำหรับ Windows แต่ละรุ่น https://sysadmin.psu.ac.th/2017/05/15/todo-update-windows/ รายละเอียดเชิงลึก https://www.techtalkthai.com/wana-decrypt0r-2-0-technical-note/ ที่มาและภาพประกอบ: https://www.bleepingcomputer.com/news/security/wana-decryptor-wanacrypt0r-technical-nose-dive/