20130227-Kbank-Phishing

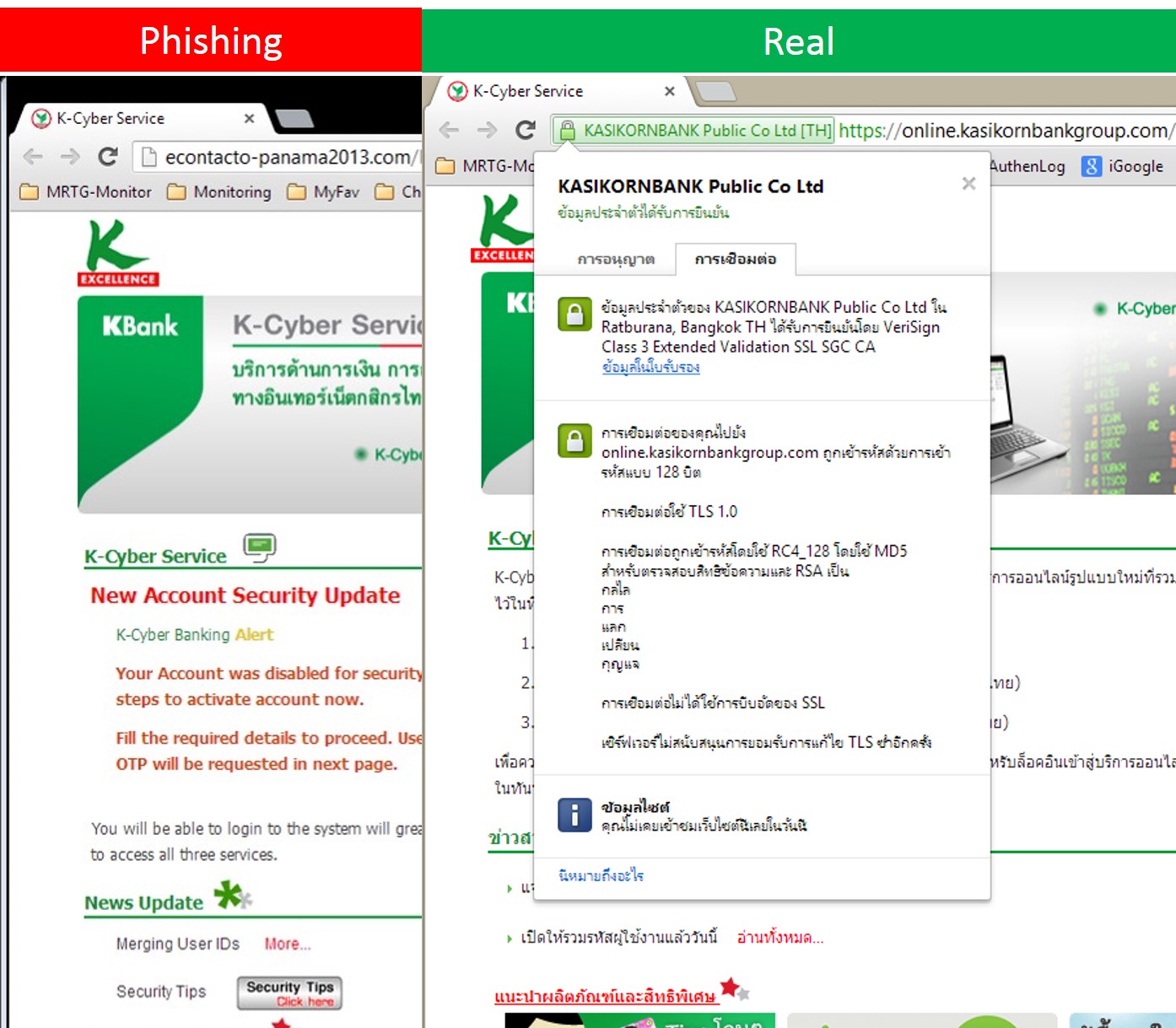

มีจดหมายหลอกลวง หน้าตาประมาณนี้ เมื่อคลิก Link เข้าไป โดยผ่าน Google Chrome จะได้หน้าจอเตือนอย่างนี้ แต่ถ้าเป็น IE, Firefox จะไม่ได้รับการเตือน !!!! ซึ่งจะได้หน้าจอประมาณนี้ ซึ่งหน้าตา ช่างเหมือนกับของจริงมากๆ แต่นี่คือ Website หลอกลวง เพื่อเอาข้อมูลทางการเงินของท่าน โปรดระวัง !!! เปรียบเทียบ ของปลอม (ซ้าย) และ ของจริง (ขวา) วิธีสังเกต เวปไซต์ของจริง จะต้องมี รูปกุญแจ และเป็นสีเขียว (เข้ารหัสในการส่งข้อมูลด้วย HTTPS และ ใช้ SSL Certificate ที่ได้รับการยอมรับ) ด้านซ้ายคือ ของหลอกลวง ด้านขวาคือ ของจริง โปรดใช้ความระมัดระวัง